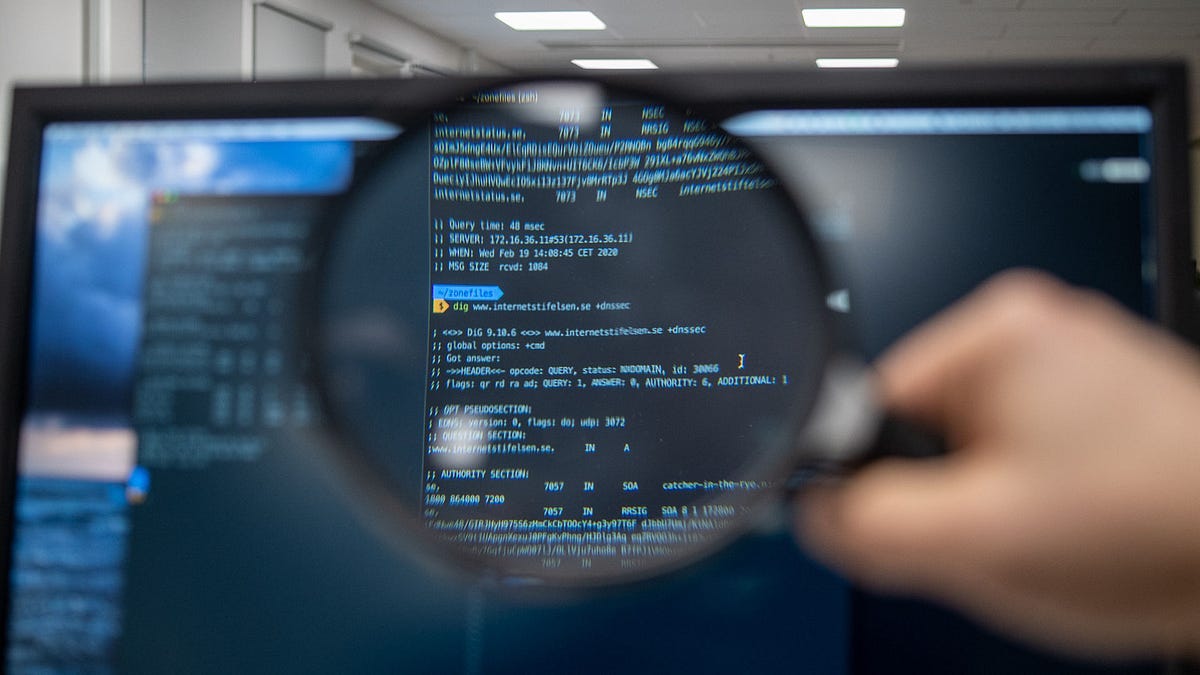

La inyección SQL es una de las vulnerabilidades más comunes y peligrosas en las aplicaciones web. Este tipo de ataque permite a los atacantes manipular las consultas SQL de una aplicación para acceder, modificar o eliminar datos sin autorización. En este artículo, exploraremos qué es una inyección SQL, cómo funciona y, lo más importante, cómo prevenirla con prácticas y ejemplos prácticos.

¿Qué es una Inyección SQL?

La inyección SQL ocurre cuando un atacante inserta o “inyecta” código SQL malicioso en una consulta a la base de datos a través de una entrada del usuario. Esto puede permitirle al atacante realizar acciones no autorizadas, como acceder a datos confidenciales o eliminar tablas.

Ejemplo de Inyección SQL

Supongamos que tienes una consulta SQL que busca usuarios en una base de datos basada en el nombre de usuario ingresado:

$username = $_GET['username'];

$query = "SELECT * FROM users WHERE username = '$username'";

$result = mysqli_query($conn, $query);Si un usuario malintencionado ingresa el siguiente valor para username:

' OR '1'='1La consulta resultante sería:

SELECT * FROM users WHERE username = '' OR '1'='1';Esta consulta devolverá todos los usuarios de la base de datos, ya que ‘1’=’1′ siempre es verdadero.

¿Cómo Prevenir las Inyecciones SQL?

1. Uso de Consultas Preparadas

Las consultas preparadas son una técnica eficaz para prevenir inyecciones SQL. Estas consultas utilizan marcadores de posición en lugar de insertar directamente los valores del usuario en la consulta SQL.

Ejemplo en PHP:

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

$result = $stmt->get_result();2. Validación y Sanitización de Entradas

Es crucial validar y sanitizar todas las entradas del usuario para asegurarse de que no contengan caracteres maliciosos.

Ejemplo de Sanitización en PHP:

$username = htmlspecialchars($_GET['username']);3. Uso de ORM (Object-Relational Mapping)

Los ORM, como Eloquent en Laravel, ayudan a prevenir inyecciones SQL al abstraer las consultas SQL y manejar automáticamente la sanitización de las entradas.

Ejemplo en Laravel:

$user = User::where('username', $username)->first();4. Principio de Menor Privilegio

Asegúrate de que las cuentas de usuario que acceden a la base de datos tengan los permisos mínimos necesarios para realizar sus tareas. Esto limita el daño que puede causar una inyección SQL exitosa.

Proteger tus aplicaciones web de inyecciones SQL es fundamental para garantizar la seguridad de tus datos y la integridad de tu sistema. Implementar prácticas como el uso de consultas preparadas, la validación de entradas y el uso de ORM puede reducir significativamente el riesgo de ataques. Recuerda, la seguridad debe ser una prioridad desde el inicio del desarrollo de cualquier aplicación.

Al seguir estos consejos y mantenerse informado sobre las últimas amenazas y técnicas de mitigación, puedes crear aplicaciones más seguras y proteger mejor a tus usuarios.